Setelah kantor cabang Palembang dan Batam, group yang selanjutnya yang berdiri adalah Medan, dimana site tersebut juga membutuhkan koneksi ke Jakarta untuk mengakses beberapa server. Catatan ini akan menjelaskan langkah-langkah konfigurasi IPsec VPN Site-to-Site antara Sophos Firewall dan Mikrotik Router menggunakan preshared key dengan IKEv2 di kedua sisi perangkat tersebut.

Berikut Topologi & Skenarionya

| Location | JAKARTA | MEDAN |

|---|---|---|

| Site | Head Office | Branch Office |

| Device Name | Sophos XG 210 | Mikrotik RB450Gx4 |

| Device Firmware | SFOS 18.5.4 MR4-Build418 | 6.49.2 Stable |

| Device IP | 192.168.101.254 | 192.168.241.254 |

| LAN Subnet | 192.168.101.0/24 | 192.168.241.0/24 |

| LAN Port | Port6 | Eth5 |

| WAN Bandwidth | Dedicated 30 Mbps | Dedicated 10 Mbps |

| WAN IP | 103.138.40.11 | 204.240.60.41 |

| WAN Port | Port1 | Eth1 |

| IPsec Connection Type | Site-to-Site | Site-to-Site |

| IPsec Gateway Type | Respond only | Initiate the connection |

| IPsec Policy | IKEv2 | IKEXG |

| IPsec Authentication Type | Preshared key | Preshared key |

Oke lah kalau begitu, tanpa basa-basi lagi, langsung saja mari kita mulai konfigurasi...

1. Konfigurasi XG210-JAKARTA - Head Office

1.1. Login ke Sophos XG210 Firewall, langkah pertama adalah menambahkan LAN Subnet (Jakarta dan Medan), klik SYSTEM Host and services ⇒ IP host ⇒ Add

- Local LAN (Jakarta Subnet)

- Remote LAN (Medan Subnet)

- Save

1.2. Sekarang membuat IPsec VPN connection, klik CONFIGURE VPN ⇒ IPsec connections ⇒ Add

- General settings

- Name: VPN_MEDAN

- IP version: IPv4

- Connection type: Site-to-Site

- Gateway type: Respond only

- Active on save checked

- Create firewall rule unchecked

- Encryption

- Policy: IKEv2

- Authentication type: Preshared key

- Preshared key: <Password IPsec>

- Repeat preshared key: <Password IPsec>

- Gateway settings

- Listening interface: Port1 (WAN1)

- Local ID type: Select local ID (default)

- Local subnet: Add new item ⇒ 101.168.192_JKT Remote gateway

- Gateway address: 204.240.60.41

- Remote ID type: Select remote ID (default)

- Remote subnet: Add new item ⇒ 241.168.192_MDN

- Network Address Translation (NAT) unchecked

- Advanced: User authentication mode: None

- Save

-

Local gateway

1.3. Setelah itu, membuat dua Firewall Rules untuk IPsec VPN traffic, klik PROTECT Firewall (v17) / Rules and policies (v18) ⇒ + Add firewall rule ⇒ User/network rule

- 1.3.1. Group LAN to VPN

- Rule name *: LAN_VPN_MEDAN

- Action: Accept

- Log firewall traffic checked

- Rule position: Top

- Rule group: LAN to VPN

- Source

- Source zones *: Add new item ⇒ LAN

- Source networks and devices *: Add new item ⇒ 101.168.192_JKT

- During scheduled time: All the time

- Destination and services

- Destination zones *: Add new item ⇒ VPN

- Destination networks *: Add new item ⇒ 241.168.192_MDN

- Services *: Any

Identity (v17): Match known users uncheckedWeb malware and content scanning (v17)/ Security features (v18)- Web policy: None

- Scan FTP for malware checked

- Unchecked All

Advanced (v17)/ Other security features (v18)- App control: None

- IPS: None

- Shape traffic: None

- Scan email content: None

- Save

- 1.3.2. Group VPN to LAN

- Rule name *: VPN_LAN_MEDAN

- Action: Accept

- Log firewall traffic checked

- Rule position: Top

- Rule group: VPN to LAN

- Source

- Source zones *: Add new item ⇒ VPN

- Source networks and devices *: Add new item ⇒ 241.168.192_BTM

- During scheduled time: All the time

- Destination and services

- Destination zones *: Add new item ⇒ LAN

- Destination networks *: Add new item ⇒ 101.168.192_JKT

- Services *: Any

Identity (v17): Match known users uncheckedWeb malware and content scanning (v17)/ Security features (v18)- Web policy: None

- Scan FTP for malware checked

- Unchecked All

Advanced (v17)/ Other security features (v18)- App control: None

- IPS: None

- Shape traffic: None

- Scan email content: None

- Save

Berikut posisi atau penempatan Firewall Rules yang saya terapkan pada perangkat Sophos XG210 Firewall.

- LAN to VPN

- LAN_VPN_MEDAN (1.3.1)

- WAN to LAN

- LAN to WAN

- LAN to LAN

- VPN to LAN

- VPN_LAN_MEDAN (1.3.2)

2. Konfigurasi RB450GX4-MEDAN - Branch Office

2.1. Login ke Mikrotik RB450Gx4, disini saya menggunakan Winbox. Langkah pertama adalah membuat IPsec Profile, klik IP ⇒ IPsec ⇒ Profiles ⇒ + 'Add'

- Name: IKEXG

- Hash Algorithms: sha512

- PRF Algorithms: auto

- Encryption Algorithms: aes-256 checked

- DH Group: ecp256 ecp521 modp2048 modp4096 modp8192 checked

- NAT Traversal unchecked

- Apply & OK

2.2. Sekarang membuat IPsec Proposal, klik IP ⇒ IPsec ⇒ Proposals ⇒ + 'Add'

- Name: BQ_IKEXG

- Auth. Algorithms: sha256 sha512 checked

- Encr. Algorithms: aes-256 cbc checked

- Lifetime: 00:30:00

- PFS Group: modp4096

- Apply & OK

2.3. Selanjutnya adalah membuat IPsec Peer, klik IP ⇒ IPsec ⇒ Peers ⇒ + 'Add'

- Name: VPN_JAKARTA

- Address: 103.138.40.11

- Profile: IKEXG

- Exchange Mode: IKE2

- Send INITIAL_CONTACT checked

- Apply & OK

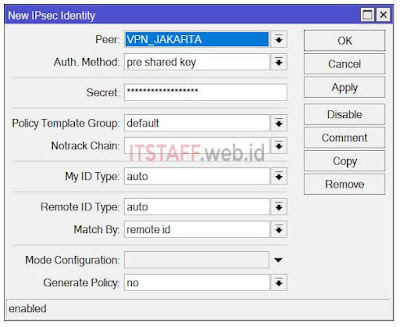

2.4. Selanjutnya adalah membuat IPsec Identity, klik IP ⇒ IPsec ⇒ Identities ⇒ + 'Add'

- Peer: VPN_JAKARTA

- Auth. Method: pre shared key

- Secret: <Password IPsec>

- Apply & OK

2.5. Selanjutnya adalah membuat IPsec Policy, klik IP ⇒ IPsec ⇒ Policies ⇒ + 'Add'

- Peer: VPN_JAKARATA

- Tunnel checked

- Src. Address: 192.168.241.0/24

- Dst. Address: 192.168.101.0/24

- Protocol: 255 (all)

- Action: encrypt

- Level: require

- IPsec Protocols: esp

- Proposal: BQ_IKEXG

- Apply & OK

2.6. Selanjutnya adalah membuat IP Route, klik IP ⇒ Routes ⇒ + 'Add'

- Dst. Address: 192.168.101.0/24

- Gateway: ether5

- Apply & OK

2.7. Terakhir adalah membuat konfigurasi NAT bypass, klik IP ⇒ Firewall ⇒ NAT ⇒ + 'Add'

- Chain: srcnat

- Src. Address: 192.168.241.0/24

- Dst. Address: 192.168.101.0/24

- Action: accept

- Comment: bypass_JAKARTA

- Apply & OK

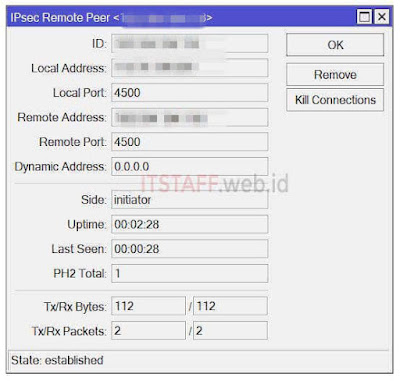

3. Pengujian

Dengan konfigurasi diatas, harusnya tunnel IPsec VPN Site-to-Site sudah terbentuk. Kalian bisa cek statusnya di Sophos XG210 Jakarta & Mikrotik RB450Gx4 Medan.

- XG210-JAKARATA, klik CONFIGURE VPN ⇒ IPsec connections

- RB450GX4-MEDAN, klik IP ⇒ IPsec ⇒ Active Peers and Installed SAs

Jika Status di XG210-JAKARTA Active dan Connection sudah berwarna hijau serta di RB450GX4-MEDAN sudah established, sekarang coba test ping dari perangkat dibawah Firewall dan Router, misal di komputer desktop lokal di masing-masing site Jakarta maupun Medan untuk memastikan koneksi IPsec VPN Site-to-Site ini berjalan dan bekerja. Jika masih Request time out, silahkan cek Rules and Policies Firewall (LAN to VPN & VPN to LAN) di Sophos XG210 dan cek Firewall NAT Bypass atau IP Routes di Mikrotik RB450Gx4.

Selesai, itu saja konfigurasi yang saya lakukan untuk membuat koneksi IPsec VPN Site-to-Site Pre Shared Key IKEv2 di Sophos XG210 dan Mikrotik RB450Gx4, konfigurasi di atas bisa juga diterapkan untuk Sophos XG Firewall Series maupun Mikrotik Router Series. Semoga catatan ini bisa berguna untuk saya dan kalian yang membacanya.

1. Fitur IKE2 IPsec bisa berjalan dari versi RouterOS v6.38.1

2. Supaya Site-to-Site IPsec ini dapat terbentuk maka pastikan kalian tidak melakukan filtering terhadap protocol UDP Port 500 dan port 4500

3. Ketika kalian mengaktifkan Fasttrack, maka IPsec masih tidak bisa berjalan. Untuk detail solusinya anda bisa kunjungi halaman wiki.mikrotik.com